Esta ley se asemeja mucho a la Ley de Derechos de Autor para el Milenio Digital promulgada en los EE.UU. en 1998, con algunas diferencias que la hacen mucho, mucho peor.

Empezaremos con una rápida visión general, y luego profundizaremos más.

Disposición "antielusión"

La Ley de Derecho de Autor del Milenio Digital incluía dos disposiciones muy significativas. Una de ellas es la DMCA 1201, la prohibición de eludir la tecnología que restringe el acceso o el uso de obras con derechos de autor (o el compartir dicha tecnología). El Congreso estaba pensando en que la gente copiaría los DVD para contravenir los derechos de las películas o descifrar los canales de cable sin pagar, pero la ley que aprobó va mucho, mucho más lejos. De hecho, algunos tribunales estadounidenses la han interpretado como una eliminación efectiva del uso legítimo si se tiene que pasar por alto una restricción tecnológica.

En los últimos 22 años, hemos visto a la DMCA 1201 educación de los medios de comunicación, remezclar videos, investigación de seguridad, auditoría de privacidad, esfuerzos de archivo, innovación, acceso a libros para personas con discapacidades respecto a la impresión, desbloqueo de teléfonos para trabajar en una nueva compañía o para instalar software, e incluso la reparación e ingeniería inversa de coches y tractores. Resulta que hay muchas cosas legítimas e importantes que la gente hace con la cultura y con el software. Dar a los propietarios de los derechos de autor el poder de controlar esas cosas es un desastre para los derechos humanos y para la innovación.

La ley es escurridiza. Incluye exenciones que suenan bien en una lectura casual, pero son mucho más angostas de lo que se podría imaginar si se miran con cuidado o en el contexto de 22 años de historia. Por ejemplo, durante los primeros 16 años bajo la DMCA 1201,en los que se usó abusivamente para suprimir la investigación de seguridad, la interoperabilidad, la libre expresión y otros usos no infractores de obras con derechos de autor.

Es una ley terrible e inconstitucional, por lo que en los tribunales.

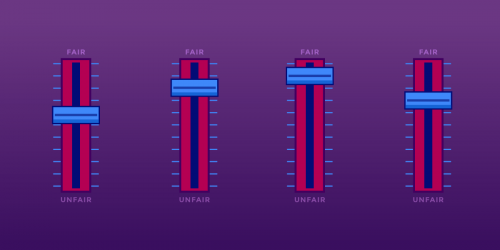

Desafortunadamente, la versión de México es aún peor. Importantes actividades culturales y prácticas están bloqueadas por la ley completamente. En los Estados Unidos, nosotros y nuestros aliados hemos utilizado el proceso de exención de la Sección 1201 para conseguir alojamiento para la, para desbloquear o liberar tu teléfono, para reparar y, para utilizar cartuchos de en impresoras 3D y para la conservación de archivos de. Más allá de esto, nosotros y nuestros aliados hemos estado luchando durante décadas para proteger que requieren ser eludidas, para que el periodismo, la disidencia, la innovación y la libre expresión no queden relegadas a un segundo plano por una ley de derechos de autor demasiado amplia. La versión de México también tiene un proceso de exención, pero es mucho más limitado, en parte porque México no tiene nuestra robusta doctrina de uso justo como respaldo.

Esto no es un asunto de nicho. La Oficina de Derechos de Autor de EE.UU. recibió casi. En respuesta a una petición firmada por 114.000 personas, el. intervino para corregir a las autoridades reguladoras cuando permitieron que la protección para desbloquear teléfonos caducara en 2012.

Disposición de "notificación y retirada"

A fin de evitar la incertidumbre y el costo de los litigios (que habrían llevado a la quiebra a todas las plataformas en línea y habrían privado al público de importantes oportunidades de hablar y conectarse), el Congreso promulgó el artículo 512, que ofrece un "puerto seguro" para diversas actividades relacionadas con la Internet. Para mantenerse en el puerto seguro, los proveedores de servicios deben cumplir varias condiciones, entre ellas los procedimientos de "notificación y retirada" que dan a los titulares de derechos de autor una forma rápida y fácil de impedir el acceso al contenido presuntamente infractor. La sección 512 también contiene disposiciones que permiten a los usuarios impugnar las retiradas indebidas. Sin estas protecciones, el riesgo de una posible responsabilidad en materia de derechos de autor impediría a muchos intermediarios en línea prestar servicios como el alojamiento y la transmisión de contenido generado por los usuarios. Así pues, los puertos seguros han sido esenciales para el crecimiento de la Internet como motor de innovación y libre expresión.

Pero la Sección 512 está lejos de ser perfecta, y de nuevo, la versión mexicana es peor.

En primer lugar, una plataforma puede ser multada simplemente por no cumplir con las solicitudes de retirada, incluso si dicha retirada es fraudulenta y el material objetivo no infringe. En los EE.UU., si renuncian al puerto seguro, sólo serán responsables si alguien los demanda y demuestra una responsabilidad secundaria. Las plataformas ya están convenientemente incentivadas para retirar el contenido a la primera alarma para evitar la responsabilidad potencial, y la ley mexicana prevé nuevas sanciones si no lo hacen.

En segundo lugar, hemos catalogado durante mucho tiempo los que surgen al ofrecer al público una forma de retirar material de la esfera pública sin ninguna participación judicial. A veces se emplea de forma maliciosa, para suprimir la disidencia o la crítica, mientras que otras veces se emplea con una perezosa indiferencia acerca de si lo que realmente está vulnerando es la supresión de la expresión.

En tercer lugar, al exigir que las plataformas impidan la reaparición de material después de su retirada, la ley mexicana va mucho más allá de la DMCA 512 al exigir esencialmente filtros automáticos. Hemos escrito repetidamente sobre de este tipo de censura automática.

Así que esa es la versión corta. Para más detalles, sigue leyendo. Pero si está en México, considere primero ejercer su poder para luchar contra esta ley.

Actúa...

Si usted se encuentra en México, le instamos a participar en la campaña de R3D y a enviar una carta a la Comisión Nacional de Derechos Humanos de México para pedirles que invaliden esta nueva y defectuosa ley de derechos de autor. R3D le pedirá su nombre, dirección de correo electrónico y su comentario, que estará sujeto a la**** de privacidad de R3D.

Agradecemos a Luis Fernando García Muñoz de la por su traducción de la nueva ley y por su defensa en este tema.

Análisis y comentarios legislativos exhaustivos

El texto de la ley se presenta en su totalidad entre comillas. El análisis de la EFF se ha insertado siguiendo las disposiciones pertinentes.

Disposiciones sobre medidas técnicas de protección

Artículo 114 Bis.- En la protección del derecho de autor y derechos conexos respectivos, se podrán implementar las medidas tecnológicas de protección efectivas y la información sobre la gestión de derechos. Para estos efectos:

La medida tecnológica de protección efectiva es cualquier tecnología, dispositivo o componente que, en el curso normal de su operación, proteja el derecho de autor, derecho del artista intérprete o ejecutante o derecho del productor del fonograma, o que controle el acceso a una obra, a una interpretación o ejecución o a un fonograma. Nada de lo dispuesto en esta fracción, será obligatorio para las personas que se dediquen a la producción de dispositivos o componentes, incluido sus partes y su selección, para productos electrónicos, de telecomunicación o computación, siempre y cuando dichos productos no sean destinados para llevar a cabo una conducta ilícita, y

Esta disposición adopta una definición amplia de "medida de protección tecnológica" o TPM, de modo que una amplia gama de tecnologías de cifrado y autenticación activará esta disposición. La referencia al derecho de autor es casi atmosférica, ya que la ley no se limita sustancialmente a penalizar a quienes eluden las TPM con fines de infracción.

II. La información sobre la gestión de derechos son los datos, aviso o códigos y, en general, la información que identifican a la obra, a su autor, a la interpretación o ejecución, al artista intérprete o ejecutante, al fonograma, al productor del fonograma y al titular de cualquier derecho sobre los mismos, o información sobre los términos y condiciones de utilización de la obra, interpretación o ejecución, y fonograma, y todo número o código que represente tal información, cuando cualquiera de estos elementos de información esté adjunta a un ejemplar o figuren en relación con la comunicación al público de los mismos. En caso de controversias relacionadas con ambas fracciones, los autores, los artistas intérpretes o ejecutantes o productores del fonograma, o titulares de derechos respectivos, podrán ejercer las acciones civiles y la reparación del daño, conforme a lo previsto en los artículos 213 y 216 bis de esta Ley, independientemente a las acciones penales y administrativas que procedan.

Artículo 114 Ter.- No constituyen violaciones a las medidas tecnológicas de protección efectiva su evasión o elusión cuando se trate de obras, interpretaciones o ejecuciones, o fonogramas, cuyos plazos de protección otorgados por esta Ley hayan expirado.

En otras palabras, la ley no prohíbe que se eluda el acceso a las obras que han pasado al dominio público. Esto es un pequeño consuelo: México tiene uno de los términos de derechos de autor más largos del mundo.

Artículo 114 Quáter.- No se considerarán como violación de la presente Ley aquellas acciones de elusión o evasión de una medida tecnológica de protección efectiva que controle el acceso a una obra, interpretación o ejecución, o fonograma protegidos por esta Ley, cuando:

Esta disposición establece algunas excepciones limitadas a la regla general de responsabilidad. Pero esas excepciones no funcionarán. Después de más de dos decenios de experiencia con la DMCA en los Estados Unidos, es evidente que cuando los reguladores no pueden proteger los derechos fundamentales tratando de imaginar de antemano y autorizar determinadas formas de innovación cultural y tecnológica. Además, varias de esas exenciones se inspiran en las rancias exenciones estadounidenses que han demostrado ser completamente inadecuadas en la práctica. El Congreso de los Estados Unidos podía alegar ignorancia en el decenio de 1990; los legisladores no tienen excusa hoy en día. Y lo que es peor: como México no tiene una norma general de uso razonable, los innovadores dependerían totalmente de estas exenciones limitadas.

I. Los procesos de ingeniería inversa no infractores realizados de buena fe respecto de la copia que se haya obtenido legalmente de un programa de computación que efectivamente controle el acceso en relación con los elementos particulares de dichos programas de computación que no han estado a disposición de la persona involucrada en esa actividad, con el único propósito de lograr la interoperabilidad de un programa de computación creado independientemente con otros programas;

Si sus ojos se abrieron de par en par ante la " ingeniería inversa " y supuso que ésta cubría la ingeniería inversa en general, entonces estaría en buena compañía. Sin embargo, esta exención es muy limitada. La ingeniería inversa sólo está autorizada para los " programas informáticos que controlan efectivamente el acceso" y se limita a "elementos de dichos programas informáticos que no hayan estado fácilmente disponibles". No menciona la ingeniería inversa de los programas informáticos sujetos a controles de acceso, en parte porque el Congreso de los EE.UU. estaba pensando en la codificación de los DVD y de los canales de televisión por cable, no en el software. Si se elude para confirmar que el software es el software reclamado, ¿pierde el acceso a esta exención porque el programa era ya fácilmente accesible para usted? ¿Incluso si no tiene forma de verificar esa afirmación sin eludirla? Asimismo, su "único propósito" tiene que ser lograr la interoperabilidad de un programa informático creado independientemente con otros programas. No está claro lo que significa "independientemente", y esto no es un error de traducción - la ley de los EE.UU. es igualmente vaga. Finalmente, la limitación de "buena fe" es una trampa para los incautos o las personas impopulares. No da una notificación adecuada a un investigador si su trabajo se considerará hecho de "buena fe". ¿Es la ingeniería inversa para obtener una ventaja competitiva una actividad permitida o no? ¿Por qué cualquier actividad no infractora debería ser una violación de la ley de derechos de autor, independientemente de la intención? Si se enfoca esta disposición como si autorizara la "ingeniería inversa" o la "interoperabilidad", en general se está imaginando una exención mucho más razonable que la que prevé el texto.

Si se enfoca esta disposición como si autorizara la "ingeniería inversa" o la "interoperabilidad", en general se está imaginando una exención mucho más razonable que la que prevé el texto.

En los Estados Unidos, por ejemplo, las empresas han entablado litigios sobre los abridores interoperables y hasta llegar a los tribunales de apelación. Esta disposición jamás ha protegido a los dispositivos interoperables. La Oficina de Derechos de Autor ha reconocido esto al conceder exenciones al 1201 para actividades como liberar el para trabajar con otro software.

II La inclusión de un componente o parte del mismo, con la finalidad única de prevenir el acceso a los menores a contenidos inapropiados, en línea, de una tecnología, producto, servicio o dispositivo que por sí mismo no está prohibido;

Es difícil imaginar algo que tenga este "único propósito". En cualquier caso, esto es demasiado vago para ser útil para muchos.

III. Las actividades realizadas por una persona de buena fe con la autorización del propietario de una computadora, sistema o red de cómputo, realizadas con el único propósito de probar, investigar o corregir la seguridad de esa computadora, sistema o red de cómputo;

Una vez más, si usted desnaturaliza esta disposición y cree que protege la "seguridad informática", le está dando demasiado crédito. La mayoría de los investigadores en materia de seguridad no tienen el "único propósito" de arreglar el dispositivo concreto que están investigando; quieren proporcionar ese conocimiento a las partes necesarias para que los fallos de seguridad no perjudiquen a ninguno de los usuarios de una tecnología similar. Quieren hacer avanzar el estado de comprensión de la tecnología de seguridad. También pueden querer proteger la privacidad y la autonomía de los usuarios de una computadora, un sistema o una red de manera que entren en conflicto con lo que el fabricante consideraría la seguridad del dispositivo. La exención de "buena fe" crea de nuevo un riesgo legal para cualquier investigador de seguridad que intente mantenerse en el lado correcto de la ley. Los investigadores a menudo no están de acuerdo con los fabricantes sobre la manera apropiada de investigar y revelar las vulnerabilidades de seguridad. La vaga disposición legal para las pruebas de seguridad en los Estados Unidos era demasiado poco fiable como para fomentar con éxito la investigación de seguridad esencial, algo que incluso la Oficina de Derechos de Autor de los Estados Unidos ha ahora. Las restricciones para participar y compartir la investigación de seguridad también forman parte de que busca invalidar la Sección 1201 como una violación de la libertad de expresión.

IV. El acceso por parte del personal de una biblioteca, archivo o una institución educativa o de investigación, cuyas actividades sean sin fines de lucro, a una obra, interpretación o ejecución, o fonograma al cual no tendrían acceso de otro modo, con el único propósito de decidir si se adquieren ejemplares de la obra, interpretación o ejecución, o fonograma;

Esta exención también debe ser leída cuidadosamente. No es una exención general para usos de archivo o educativos no infractores. Es, en cambio, una exención muy limitada para decidir si se compra una obra. Cuando los archiveros quieren romper los TPM para archivar un formato obsoleto, cuando los educadores quieren tomar extractos de películas para discutirlos en clase, cuando los investigadores quieren ejecutar algoritmos analíticos en los datos de video para medir el sesgo o mejorar la accesibilidad, esta exención no les ayuda en nada. Varios de estos usos han sido reconocidos como legítimos y perjudicados por la Oficina de Derechos de Autor de los Estados Unidos.

V. Las actividades no infractoras cuyo único fin sea identificar y deshabilitar la capacidad de compilar o diseminar información de datos de identificación personal no divulgada, que reflejen las actividades en línea de una persona física, de manera que no afecte la capacidad de cualquier persona de obtener acceso a una obra, interpretación o ejecución, o fonograma;

En esta sección se ofrece una excepción muy limitada, que se puede anular si los fabricantes utilizan los TPM de tal manera que no se puede proteger la privacidad sin pasar por alto el mismo TPM que impide el acceso a una obra con derechos de autor. Y los titulares de los derechos han adoptado repetidamente esta misma posición en los Estados Unidos. Además, la redacción es tremendamente anticuada; es posible que desee modificar el software de la muñeca de su hijo para que no grabe su voz y la envíe de vuelta al fabricante; eso no es claramente "actividades en línea": simplemente están jugando con una muñeca en casa. En los EE.UU., "información personal identificable" también tiene un significado más limitado de lo que se podría esperar.

VI. Las actividades llevadas a cabo por personas legalmente autorizadas en términos de la legislación aplicable, para los efectos del cumplimiento de la Ley y de salvaguardar la seguridad nacional;

Este sería un buen modelo para una exención general: se puede eludir para hacer cosas no infractoras. Los legisladores han reconocido, con esta disposición, que la prohibición de eludir las MTP podría interferir con actividades legítimas que no tienen nada que ver con la legislación de derecho de autor, y han proporcionado una garantía amplia y general de que estas actividades no infractoras no darán lugar a responsabilidad en el nuevo régimen.

VII. Las actividades no infractoras realizadas por un investigador que haya obtenido legalmente una copia o muestra de una obra, interpretación o ejecución no fijada o muestra de una obra, interpretación o ejecución, o fonograma con el único propósito de identificar y analizar fallas en tecnologías para codificar y decodificar información;

Esta exención, una vez más, se limita a la identificación de defectos en el propio TPM, en lugar de analizar el software sujeto al TPM.

VIII. Las actividades realizadas sin fines de lucro por una persona con el objeto de hacer accesible una obra, interpretación o ejecución, o un fonograma, en lenguajes, sistemas y otros modos, medios y formatos especiales, para personas con discapacidad, en términos de lo dispuesto en los artículos 148, fracción VIII y 209, fracción VI de la presente Ley, y siempre y cuando se realice a partir de una copia legalmente obtenida, y

¿Por qué la accesibilidad tiene que ser sin ánimo de lucro? Esto significa que las empresas que intentan atender las necesidades de los discapacitados no podrán interoperar con las obras gravadas por los TPM.

IX. Cualquier otra excepción o limitación para una clase particular de obras, interpretaciones o ejecuciones, o fonogramas, cuando así lo determine el Instituto a solicitud de la parte interesada basado en evidencia.

Es impropio crear un régimen de licencias que aparentemente prohíba la expresión y el ejercicio de los derechos fundamentales, y que luego exija a los proponentes de esos derechos que demuestren sus derechos al gobierno antes de ejercerlos. Hemos . por su régimen y el caso está pendiente.

Artículo 114 Quinquies.- No se considerará como violación a esta Ley, la conducta sancionada en el artículo 232 bis:

Se trata de las excepciones a la prohibición de proporcionar tecnología capaz de ser eludida, en contraposición al acto de eludirse uno mismo. Tienen los mismos defectos que las correspondientes exenciones anteriores, y ni siquiera incluyen la opción de establecer nuevas exenciones necesarias a lo largo del tiempo. Esta limitación también está presente en el régimen de los Estados Unidos, y ha reducido drásticamente la utilidad práctica de las exenciones obtenidas mediante la elaboración de normas posteriores. Tampoco incluyen las muy limitadas exenciones de privacidad y de biblioteca/archivo, lo que significa que es ilegal dar a las personas los instrumentos para aprovechar esos derechos.

I. Cuando la misma se realice en relación con medidas tecnológicas de protección efectivas que controlan el acceso a una obra, interpretación o ejecución, o fonograma y en virtud de las siguientes funciones:

a. Las actividades realizadas por una persona sin fin de lucro, con el objeto de hacer un formato accesible de una obra, interpretación o ejecución, o un fonograma, en lenguajes, sistemas y otros modos, medios y formatos especiales para una persona con discapacidad, en términos de lo dispuesto en los artículos 148, fracción VIII y 209, fracción VI de la presente Ley, siempre y cuando se realice a partir de una copia legalmente obtenida;

b. Los procesos de ingeniería inversa no infractores realizados de buena fe respecto de la copia que se haya obtenido legalmente de un programa de computación que efectivamente controle el acceso en relación con los elementos particulares de dichos programas de computación que no han estado a disposición de la persona involucrada en esa actividad, con el único propósito de lograr la interoperabilidad de un programa de computación creado independientemente con otros programas;

c. Las actividades no infractoras realizadas por un investigador que haya obtenido legalmente una copia o muestra de una obra, interpretación o ejecución no fijada o muestra de una obra, interpretación o ejecución, o fonograma para identificar y analizar fallas en tecnologías para codificar y decodificar información;

d. La inclusión de un componente o parte del mismo, con la finalidad única de prevenir el acceso a los menores a contenidos inapropiados, en línea, de una tecnología, producto, servicio o dispositivo que por sí mismo no está prohibido;

e. Las actividades no infractoras realizadas de buena fe con la autorización del propietario de una computadora, sistema o red de cómputo, realizadas con el único propósito de probar, investigar o corregir la seguridad de esa computadora, sistema o red de cómputo, y

f. Las actividades llevadas a cabo por personas legalmente autorizadas en términos de la legislación aplicable, para los efectos del cumplimiento de la Ley y de salvaguardar la seguridad nacional.

II. Cuando la misma se realice en relación con medidas tecnológicas efectivas que protegen cualquier derecho de autor o derecho conexo protegido en esta Ley y en virtud de las siguientes funciones: a. Los procesos de ingeniería inversa no infractores realizados de buena fe respecto de la copia que se haya obtenido legalmente de un programa de computación que efectivamente controle el acceso en relación con los elementos particulares de dichos programas de computación que no han estado a disposición de la persona involucrada en esa actividad, con el único propósito de lograr la interoperabilidad de un programa de computación creado independientemente con otros programas, y

b. Las actividades llevadas a cabo por personas legalmente autorizadas en términos de la legislación aplicable, para los efectos del cumplimiento de la Ley y de salvaguardar la seguridad nacional. Artículo 114 Sexies.- No constituyen violaciones a la información sobre la gestión de derechos, la suspensión, alteración, modificación u omisión de dicha información, cuando sean realizadas en el desempeño de sus funciones por personas legalmente autorizadas en términos de la legislación aplicable, para los efectos del cumplimiento de la Ley y de salvaguardar la seguridad nacional.

Artículo 232 Bis.- Se impondrá multa de mil hasta veinte mil veces el valor diario de la Unidad de Medida y Actualización a quien produzca, reproduzca, fabrique, distribuya, importe, comercialice, arriende, almacene, transporte, ofrezca o ponga a disposición del público, ofrezca al público o proporcione servicios o realice cualquier otro acto que permita tener dispositivos, mecanismos, productos, componentes o sistemas que:dily available to the person involved in that activity, with the sole purpose of achieving the interoperability of an independently created computer program with other programs;

Una vez más, es perjudicial para la cultura y la innovación prohibir las actividades y tecnologías no infractoras simplemente porque eluden los controles de acceso

I. Sean promocionados, publicados o comercializados con el propósito de eludir una medida tecnológica de protección efectiva; II. Sean utilizados preponderantemente para eludir cualquier medida tecnológica de protección efectiva, o

Esto parece sugerir que un tecnólogo que fabrica una tecnología con usos no infractores puede ser responsable porque otros, independientemente, la han utilizado ilegalmente.

III. Sean diseñados, producidos o ejecutados con el propósito de eludir cualquier medida tecnológica de protección efectiva.

Artículo 232 Ter.- Se impondrá multa de mil hasta diez mil veces el valor diario de la Unidad de Medida y Actualización, a quien eluda una medida tecnológica de protección efectiva que controle el acceso a una obra, interpretación o ejecución, o fonograma protegido por esta Ley.

Artículo 232 Quáter.- Se impondrá una multa de mil hasta veinte mil veces el valor diario de la Unidad de Medida y Actualización, a quien sin la autorización respectiva:

I. Suprima o altere la información sobre la gestión de derechos;

Este tipo de prohibición vaga invita a litigios molestos. Hay muchas formas inofensivas de "alterar" la información sobre la gestión de derechos, por accesibilidad, conveniencia o incluso claridad. Además, cuando las cámaras modernas toman fotos, a menudo aplican automáticamente información que identifica al autor. Esto crea problemas de privacidad, y es una práctica común de los medios de comunicación social despojar de esa información de identificación para proteger a los usuarios. Si bien las grandes plataformas pueden obtener una forma de autorización por medio de sus condiciones de servicio, no debería ser ilegal eliminar la información de identificación a fin de proteger la privacidad de las personas que participan en la creación de una fotografía (por ejemplo, las que asisten a una protesta o a un acto religioso).

II. Distribuya o importe para su distribución, información sobre la gestión de derechos sabiendo que esa información ha sido suprimida, alterada, modificada u omitida sin autorización, o

III. Produzca, reproduzca, publique, edite, fije, comunique, transmita, distribuya, importe, comercialice, arriende, almacene, transporte, divulgue o ponga a disposición del público copias de obras, interpretaciones o ejecuciones, o fonogramas, sabiendo que la información sobre la gestión de derechos ha sido suprimida, alterada, modificada u omitida sin autorización.

CÓDIGO PENAL FEDERAL

Artículo 424 bis.- Se impondrá una pena de prisión de tres a diez años y una multa de dos mil a veinte mil días: I. Quien produzca, reproduzca, introduzca al país, almacene, transporte, distribuya, venda o arriende copias de obras, fonogramas, videogramas o libros, protegidos por la Ley Federal de Derecho de Autor, intencionalmente, con fines de especulación comercial y sin la autorización que debe ser otorgada por el titular del derecho de autor o de los derechos conexos de acuerdo con dicha ley. La misma pena se impondrá a quienes a sabiendas aporten o proporcionen de cualquier modo materias primas o suministros destinados a la producción o reproducción de las obras, fonogramas, videogramas o libros a que se refiere el párrafo anterior;

Esto es ridículamente duro y amplio, incluso en la lectura más generosa. Y el escalofriante efecto de esta prohibición criminal irá aún más lejos. Si uno "sabe" que está proporcionando papel a alguien, pero no sabe que esa persona lo está utilizando para imprimir copias ilícitas, debería haber una completa claridad jurídica de que no es responsable, y mucho menos responsable penalmente.

I. Quienquiera que fabrique, con fines de lucro, un dispositivo o sistema cuyo propósito sea desactivar los dispositivos electrónicos de protección de un programa de ordenador, o

Como ya se ha dicho, hay muchas razones legítimas y esenciales para desactivar los TPM.

III. Quien graba, transmite o realiza una copia total o parcial de una obra cinematográfica protegida, exhibida en una sala de cine o en lugares que la sustituyan, sin la autorización del titular del derecho de autor o de los derechos conexos.

El tiempo de cárcel para filmar cualquier parte de una película en un cine es absurdamente draconiano y desproporcionado.

Artículo 424 ter.- Será reprimido con prisión de seis meses a seis años y multa de cinco mil a treinta mil días el que vendiese a cualquier consumidor final en la vía pública o en lugares públicos, intencionadamente, con fines de especulación comercial, copias de obras, fonogramas, videogramas o libros, a que se refiere la sección I del artículo anterior. Si la venta se realiza en establecimientos comerciales, o de manera organizada o permanente, se aplicará lo dispuesto en el artículo 424 Bis de este Código.

Una vez más, la cárcel por tal violación es extremadamente desproporcionada. El mismo comentario se aplica a muchas de las siguientes disposiciones.

Artículo 425.- Se impondrá una pena de prisión de seis meses a dos años o una multa de trescientos a tres mil días a quien, a sabiendas y sin derecho, explote una interpretación o una ejecución con fines de lucro. Artículo 426.- Se impondrá una pena de prisión de seis meses a cuatro años y una multa de tres a tres mil días, en los siguientes casos: I. Quien fabrique, modifique, importe, distribuya, venda o arriende un dispositivo o sistema para descifrar una señal de satélite cifrada, portadora de programas, sin autorización del distribuidor legítimo de dicha señal; II. Quien realice, con ánimo de lucro, cualquier acto con el fin de descifrar una señal de satélite cifrada, portadora de programas, sin autorización del distribuidor legítimo de dicha señal; III. Quienquiera que fabrique o distribuya equipos destinados a recibir una señal de cable cifrada portando programas, sin autorización del distribuidor legítimo de dicha señal, o IV. Quien reciba o ayude a otro a recibir una señal de cable cifrada que lleve programas sin la autorización del distribuidor legítimo de dicha señal. Artículo 427 Bis.- El que, a sabiendas y con ánimo de lucro, eluda sin autorización cualquier medida efectiva de protección tecnológica utilizada por los productores de fonogramas, artistas, intérpretes o ejecutantes, o los autores de cualquier obra protegida por el derecho de autor o derechos conexos, será castigado con la pena de prisión de seis meses a seis años y multa de quinientos a mil días. Artículo 427 ter.- Se impondrá pena de prisión de seis meses a seis años y multa de quinientos a mil días a quien, con fines de lucro, fabrique, importe, distribuya, alquile o comercialice de cualquier modo dispositivos, productos o componentes destinados a eludir una medida efectiva de protección tecnológica utilizada por los productores de fonogramas, artistas o intérpretes o ejecutantes, así como los autores de cualquier obra protegida por el derecho de autor o derechos conexos. Artículo 427 Quáter.- A quienes con fines de lucro presten u ofrezcan servicios al público destinados principalmente a evitar una medida tecnológica efectiva de protección utilizada por los productores de fonogramas, artistas, intérpretes o ejecutantes, así como por los autores de cualquier obra protegida. por derecho de autor o derecho conexo, se les impondrá de seis meses a seis años de prisión y de quinientos a mil días de multa. Artículo 427 Quinquies.- El que a sabiendas, sin autorización y con fines de lucro, suprima o altere, por sí o por medio de otra persona, cualquier información de gestión de derechos, será sancionado con prisión de seis meses a seis años y multa de quinientos a mil días. La misma pena se impondrá a quién por lucro: I. Distribuir o importar para su distribución información de gestión de derechos, a sabiendas de que ha sido suprimida o alterada sin autorización, o II. Distribuir, importar para su distribución, transmitir, comunicar o poner a disposición del público copias de obras, interpretaciones o ejecuciones o fonogramas, a sabiendas de que la información sobre la gestión de derechos ha sido suprimida o alterada sin autorización.

Disposiciones de notificación y retirada

Artículo 114 Septies.- Se consideran Proveedores de Servicios de Internet los siguientes:

I. Proveedor de Acceso a Internet es aquella persona que transmite, enruta o suministra conexiones para comunicaciones digitales en línea, sin modificación de contenido, entre los puntos especificados por un usuario, del material seleccionado por el usuario, o que realiza el almacenamiento intermedio y transitorio de ese material hecho de forma automática en el curso de la transmisión, enrutamiento o suministro de conexiones para comunicaciones digitales en línea.

II. Proveedor de Servicios en Línea es aquella persona que realiza alguna de las siguientes funciones:

a) Almacenamiento temporal llevado a cabo mediante un proceso automático; b) Almacenamiento, a petición de un usuario, del material que se aloje en un sistema o red controlado u operado por o para un Proveedor de Servicios de Internet, o c) Direccionamiento o vinculación a usuarios a un sitio en línea mediante el uso de herramientas de búsqueda de información, incluyendo hipervínculos y directorios.

Artículo 114 Octies.- Los Proveedores de Servicios de Internet no serán responsables por los daños y perjuicios ocasionados a los titulares de derechos de autor, derechos conexos y demás titulares de algún derecho de propiedad intelectual protegido por esta Ley, por las infracciones a derechos de autor o derechos conexos que ocurran en sus redes o sistemas en línea, siempre y cuando ellos no controlen, inicien o dirijan la conducta infractora, aunque tenga lugar a través de sistemas o redes controladas u operadas por ellos o en su representación, conforme a lo siguiente:

I. Los Proveedores de Acceso a Internet no serán responsables de las infracciones, así como de los datos, información, materiales y contenidos que se transmitan o almacenen en sus sistemas o redes controladas u operadas por ellos o en su representación cuando:

Para mayor claridad: esta es la sección que se aplica a quienes le proporcionan su suscripción a Internet, en contraposición a los sitios web y servicios a los que llega a través de Internet.

a) No inicien la cadena de transmisión de los materiales o contenidos ni seleccionen los materiales o contenidos de la transmisión y los destinatarios, y

b) Incluyan y no interfieran con medidas tecnológicas efectivas estándar, que protegen o identifican material protegido por esta Ley, que se desarrollan a través de un proceso abierto y voluntario por un amplio consenso de titulares de derecho de autor y proveedores de servicios, que están disponibles de manera razonable y no discriminatoria, y que no imponen costos sustanciales a los proveedores de servicios o cargas sustanciales en sus sistemas de redes.

No existe una medida tecnológica estándar, así que esto es sólo un veneno latente. Una disposición como esta está en la ley de los EE.UU. y nunca ha habido una tecnología adoptada de acuerdo a un consenso tan amplio

II. Los Proveedores de Servicios en Línea no serán responsables de las infracciones, así como de los datos, información, materiales y contenido que se encuentren almacenados o se transmitan o comuniquen a través de sus sistemas o redes controlados u operadas por ellos o en su representación, y en los casos que direccionen o vinculen a usuarios a un sitio en línea, cuando:

En primer lugar, para mayor claridad, esta es la disposición que se aplica a los servicios y sitios web con los que interactúa en línea, incluidos sitios como YouTube, Dropbox, Cloudflare y los motores de búsqueda, pero también sitios de cualquier tamaño como un sistema de tablón de anuncios o un servidor que dirige para alojar materiales para amigos y familiares o para un grupo de activistas. Las consecuencias del acto de enlazar o vincular son alarmantes. Vincular no es infringir en los EE.UU. o Canadá, y esto es una protección importante para el discurso público. Además, un recurso vinculado puede cambiar de una página no infractora a una infractora.

a) De manera expedita y eficaz, remuevan, retiren, eliminen o inhabiliten el acceso a materiales o contenidos dispuestos, habilitados o transmitidos sin el consentimiento del titular del derecho de autor o derecho conexo, y que estén alojados en sus sistemas o redes, una vez que cuente con conocimiento cierto de la existencia de una presunta infracción en cualquiera de los siguientes supuestos:

\1. Cuando reciba un aviso por parte del titular de los derechos de autor o derechos conexos o por alguna persona autorizada para actuar en representación del titular, en términos de la fracción III de este artículo, o

It’s extremely dangerous to take a mere allegation as "certain knowledge" given how many bad faith or mistaken copyright takedowns are sent.

\2. Cuando reciba una resolución emitida por autoridad competente que ordene el retiro, remoción, eliminación o deshabilitación del material o contenido infractor. En ambos casos, deben adoptarse medidas razonables para impedir que el mismo contenido que se alega como infractor se cargue en el sistema o red controlado y operado por el proveedor de servicios de Internet después de la notificación de eliminación o la resolución emitida por la autoridad competente.

Esta disposición obliga efectivamente a filtrar todas las cargas posteriores, comparándolas con una base de datos de todo lo que se ha pedido que se retire. Las tecnologías de filtrado son demasiado amplias y poco fiables, y no pueden determinar las infracciones. Esto para la expresión libre, y el gasto también sería perjudicial para los pequeños competidores o los proveedores de servicios en línea sin fines de lucro.

b) Si retiran, inhabilitan o suspenden unilateralmente y de buena fe, el acceso a la publicación, la difusión, comunicación pública y/o la exhibición del material o contenido, para impedir la violación de las disposiciones legales aplicables o para cumplir las obligaciones derivadas de una relación contractual o jurídica, siempre que tomen medidas razonables para notificar a la persona cuyo material se remueva o inhabilite. c) Cuenten con una política que prevea la terminación de cuentas de infractores reincidentes, la cual sea de conocimiento público de sus suscriptores;

Esta vaga disposición es también a menudo una espada que esgrimen los titulares de derechos. Cuando el proveedor de servicios es esencial, como el acceso a Internet, la terminación es una medida extrema y no debe ser rutinaria.

d) Incluyan y no interfieran con medidas tecnológicas efectivas estándar que protegen o identifican material protegido por esta Ley, que se desarrollan a través de un proceso abierto y voluntario por un amplio consenso de titulares de derecho de autor y proveedores de servicios, que están disponibles de manera razonable y no discriminatoria, y que no imponen costos sustanciales a los proveedores de servicios o cargas sustanciales en sus sistemas o redes, y

Una vez más, no hay todavía ninguna tecnología considerada como una medida tecnológica estándar.

e) Tratándose de los Proveedores de Servicios en Línea a que se refieren los incisos b) y c) de la fracción II del artículo 114 Septies, deberán, además de lo previsto en el inciso inmediato anterior, no recibir un beneficio financiero atribuible a la conducta infractora, cuando el proveedor tenga el derecho y la capacidad de controlar la conducta infractora.

Esto es un poco engañoso y podría socavar considerablemente las condiciones de seguridad. Las plataformas se benefician de la actividad de los usuarios y, técnicamente, tienen la capacidad de eliminar el contenido; si eso es suficiente para exigir responsabilidades o para anular un puerto seguro, entonces el puerto seguro es esencialmente nulo para cualquier plataforma comercial.

f) El aviso a que se refiere el inciso a), numeral 1, de la fracción anterior, deberá presentarse a través de los formularios y sistemas conforme lo señale el reglamento de la Ley, en los cuales se establecerá la información suficiente para identificar y localizar el material o contenido infractor.

Dicho aviso contendrá como mínimo: \1. Señalar nombre del titular o representante legal y medio de contacto para recibir notificaciones; \2. Identificar el contenido de la infracción reclamada; \3. Manifestar el interés o derecho con respecto a los derechos de autor, y \4. Especificar los datos de la ubicación electrónica a la que se refiere la infracción reclamada.

El usuario cuyo contenido sea removido, retirado, eliminado o inhabilitado por una probable conducta infractora y que considere que el Proveedor de Servicios en Línea se encuentra en un error, podrá solicitar se restaure el contenido a través de un contra-aviso, en el que deberá demostrar la titularidad o autorización con la que cuenta para ese uso específico sobre el contenido removido, retirado, eliminado o inhabilitado, o justificar su uso de acuerdo a las limitaciones o excepciones a los derechos protegidos por esta Ley.

El Proveedor de Servicios en Línea que reciba un contra-aviso de acuerdo a lo establecido en el párrafo anterior, deberá informar sobre el contra-aviso a la persona quien presentó el aviso original, y habilitar el contenido objeto del contra-aviso, a menos que la persona que presentó el aviso original inicie un procedimiento judicial o administrativo, una denuncia penal o un mecanismo alterno de solución de controversias en un plazo no mayor a 15 días hábiles a partir de la fecha en el que el Proveedor de Servicios en Línea haya informado sobre el contra-aviso a la persona quien presentó el aviso original.

Debe quedar claro que el titular de los derechos está obligado a

IV. Los Proveedores de Servicios de Internet no estarán obligados a supervisar o monitorear sus sistemas o redes controladas u operadas por ellos o en su representación, para buscar activamente posibles violaciones al derecho de autor o los derechos conexos protegidos por esta Ley y que ocurran en línea. En atención a lo dispuesto en la Ley Federal de Telecomunicaciones y Radiodifusión, los Proveedores de Servicios de Internet podrán realizar un monitoreo proactivo para la identificación de contenidos que atenten contra la dignidad humana, tengan por objeto anular o menoscabar derechos y libertades, así como aquellos que estimulen o hagan apología de la violencia o de algún delito.

Esta disposición es taimada. Dice "no tienes que filtrar, pero se te permite buscar contenido que perjudique los derechos (como los derechos de autor) o un delito (como los nuevos delitos de esta ley)". Dado que la ley también requiere que la plataforma se asegure de que los usuarios no puedan volver a subir contenido que haya sido retirado, no es un gran consuelo afirmar que no tienen que filtrar de forma proactiva. En el mejor de los casos, esto significa que una plataforma no necesita incluir trabajos en sus filtros hasta que haya recibido una solicitud de retirada de dichos trabajos.

V. La imposibilidad de un Proveedor de Servicios de Internet para cumplir los requisitos previstos en este artículo por sí mismo no le genera responsabilidad por daños y perjuicios por violaciones a derecho de autor y derechos conexos protegidos por esta Ley.

Esta disposición no está clara. Otras disposiciones parecen indicar la responsabilidad por el incumplimiento de estos procedimientos. Es probable que esto signifique que una plataforma sufra las multas que se indican a continuación, pero no la responsabilidad por la infracción de los derechos de autor, si es imposible de cumplir.

Artículo 232 Quinquies.- Se impondrá una multa de 1.000 UMA a 20.000 UMA cuando:

I. Toda persona que haga una declaración falsa en un aviso o contra-aviso, que afecte a cualquier parte interesada cuando el Proveedor de Servicios en Línea se haya basado en dicho aviso para eliminar, borrar o desactivar el acceso al contenido protegido por esta Ley o haya rehabilitado el acceso al contenido derivado de dicho contra-aviso;

Esto es de doble filo: potencialmente disuade tanto a los avisos como a los contra-avisos. Tampoco proporciona un mecanismo para evitar la censura; una plataforma sigue estando obligada a actuar sobre las notificaciones que incluyen falsedades.

II. Al prestador de servicios en línea que no elimine, suprima o inhabilite el acceso de manera expedita al contenido que haya sido objeto de una notificación por parte del titular del derecho de autor o derecho conexo o de una persona autorizada para actuar en nombre del titular, o de la autoridad competente, sin perjuicio de lo dispuesto en el artículo 114 Octies de la presente Ley, o

Esta es una impactante expansión de la responsabilidad. En los Estados Unidos, el puerto seguro proporciona una claridad importante, pero incluso sin el puerto seguro, una plataforma sólo es responsable si realmente ha cometido una infracción secundaria de los derechos de autor. Según esta disposición, incluso una falsificación debe cumplirse para evitar una multa. Esto creará efectos escalofriantes aún peores que los que hemos visto en los Estados Unidos.

III. Al proveedor de servicios de Internet que no proporcione rápidamente a la autoridad judicial o administrativa, previa solicitud, la información que esté en su poder y que identifique al presunto infractor, en los casos en que dicha información sea necesaria para proteger o hacer valer los derechos de autor o los derechos conexos en el marco de un procedimiento judicial o administrativo.

Hemos visto repetidamente este tipo de solicitudes de información utilizadas junto con una inútil reclamación de derechos de autor con el fin de desenmascarar a los críticos o de acosar a las personas. La entrega de información personal no debería ser automática simplemente por una acusación de violación de los derechos de autor. En los Estados Unidos, hemos luchado y ganado protecciones para los oradores anónimos cuando los propietarios de los derechos de autor intentan desenmascararlos por la expresión de sus opiniones. Por ejemplo, recientemente defendimos